AGRESSIVE VPN SONICWALL ES

Los dispositivos de vpn firewall SonicWall vienen licenciados para establecer múltiples conexiones simultaneas de vpn de sitio a sitio que permiten una interconexión segura entre oficinas centrales y sucursales remotas. En este video, le mostraré cual es la manera correcta de interconectar de forma segura dos oficinas en diferentes lugares geográficos para que los usuarios remotos puedan usar de manera segura uno o varios servidores en la oficina central a través de un enlace VPN en modo agresivo.

Una conexión VPN de sitio a sitio permite a sucursales u oficinas remotas establecer un conducto de tráfico encriptado para acceder a la intranet de la oficina principal, permitiendo que oficinas en varias ubicaciones distantes establezcan conexiones seguras entre sí a través de una red pública insegura como la Internet.

En el proceso de planificación de la implementación de VPN de sitio a sitio, tendrá que hacerse algunas preguntas:

1 - ¿uno o ambos extremos de la conexión tienen una dirección IP pública dinámica? Si es así, tendrás que usar un modo agresivo VPN. Si no, puede usar el modo main.

2 - ¿Ambos extremos de la conexión VPN tienen enrutadores VPN de marca similar (¿opciones de cifrado similares, si no, tendrá que decidir las opciones de coincidencia del dispositivo?)

En el modo "Main", los parámetros de la Fase 1 se intercambian en varias rondas con información de autenticación cifrada

En el modo Agresivo, los parámetros de la Fase 1 se intercambian en un solo mensaje con información de autenticación no cifrada.

El modo principal es más seguro. El modo agresivo es menos seguro que el modo principal, pero es más rápido que el modo principal. El modo agresivo se usa normalmente para las VPN de acceso remoto o en caso de que una o ambas oficinas tengan direcciones IP externas dinámicas.

En este caso, tendremos que usar una conexión VPN agresiva ya que una de mis sucursales (en QUERETARO) no tiene una dirección IP pública estática.

Ya que configuraremos 2 Dispositivos Sonicwall, llamémoslos QUERETARO (IP dinámica) y RA (IP estática)

1. Procedamos a configurar la unidad en QUERETARO (IP Dinámica)

En el IP dinámico Sonicwall (QUERETARO) en mi caso:

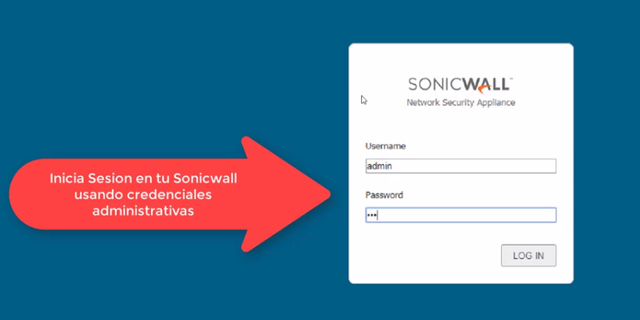

Inicie sesión en la interfaz de Sonicwall con sus credenciales de administrador

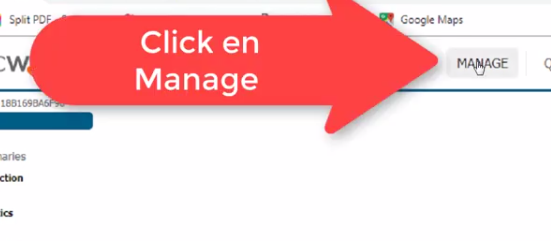

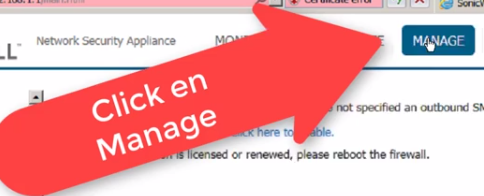

Haga clic en "Manage" en el menú superior

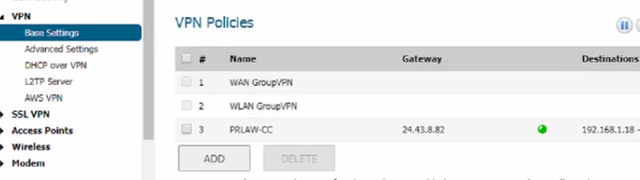

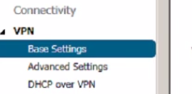

Haga clic en VPN en el menú del lado izquierdo y Haga clic en "Basic Settings"

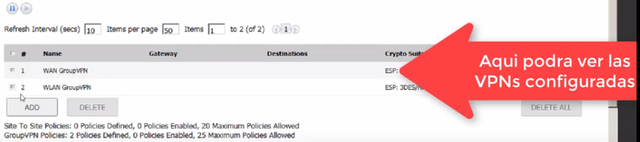

En la siguiente pantalla encontrará las conexiones VPN ya configuradas y podrá agregar una nueva, para esto haga clic en el botón "Add" para agregar una nueva VPN de sitio a sitio

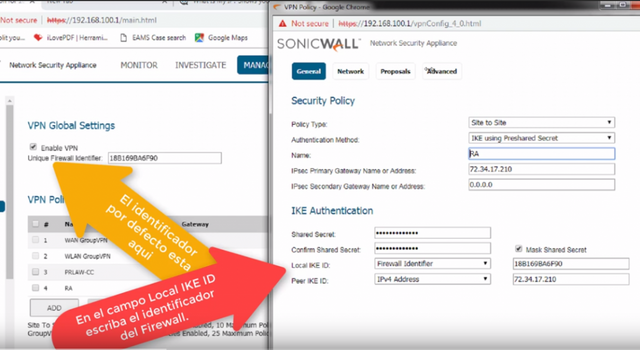

En el cuadro de diálogo siguiente, en la pantalla General, podrá configurar los conceptos básicos de su conexión vpn, en el campo "Name", ingrese un nombre descriptivo fácil de recordar para la conexión VPN, llamare el mío RA, en el campo "Shared Secret", ingrese la contraseña secreta requerida para autenticar ambos extremos del enlace vpn, confirme la contraseña en el campo siguiente, en el campo "IPsec Primary Gateway Name or Address" ingrese la dirección IP pública estática o el nombre de host del otro extremo de la VPN, en el campo "Local IKE ID" seleccionaríamos el identificador de Firewall, ya que este sonicwall local no tiene una IP estática o un nombre de host que pueda usar, en el campo "Peer IKE ID", utilizare la dirección IP pública estática del sonicwall remoto (RA en este caso), ahora vamos a definir las redes locales y remotas del sitio QUERETARO de la VPN, esto es necesario para asegurarnos de que el dispositivo Sonicwall "sepa" cómo manejar el enrutamiento sobre el enlace

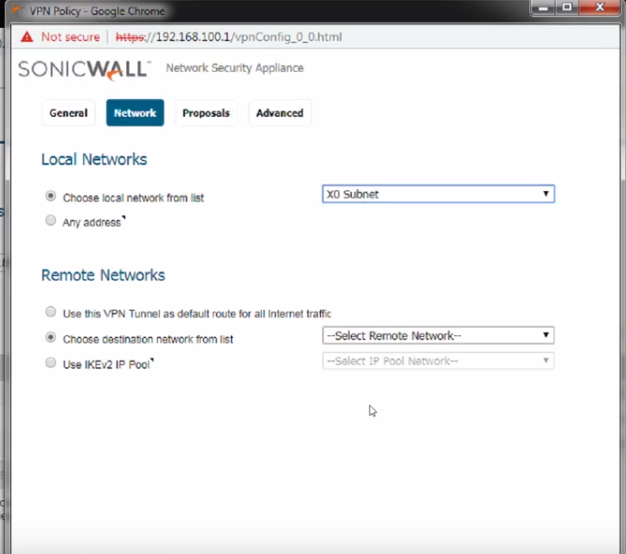

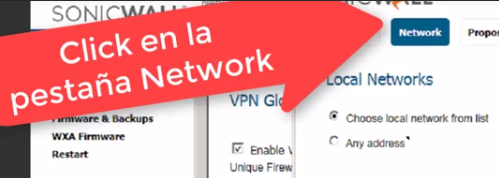

Haga clic en la pestaña "Network" en la parte superior

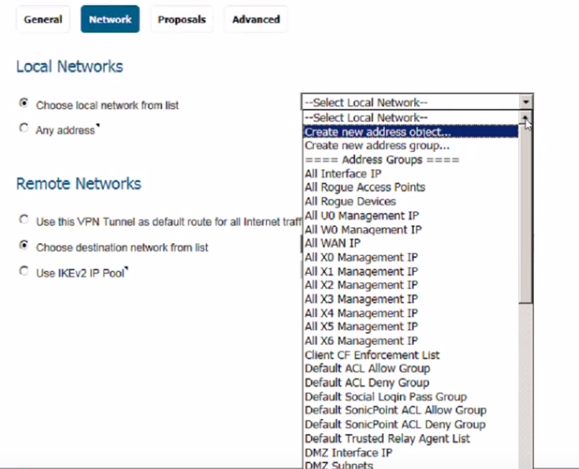

Para el campo "Choose local network", seleccionaré la subred LAN, ya que quiero que todas las computadoras en QUERETARO tengan acceso al servidor remoto de RA a través del enlace VPN, para el campo "Choose local network", elegiré "Create new address object..." ya que solo quiero permitir el acceso a un servidor ubicado en el sitio de RA y necesito definir la dirección de ese servidor para que la unidad SonicWall sepa donde está ubicado en la red remota

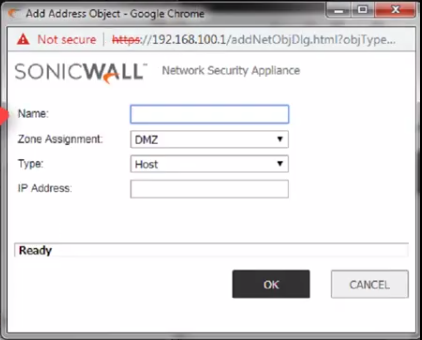

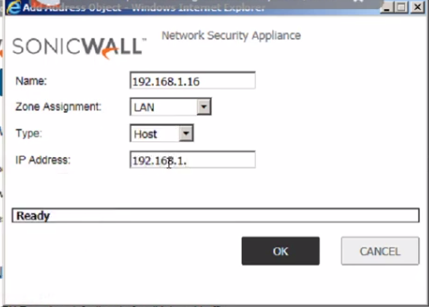

Una vez que se abre el cuadro de diálogo "Add address Object", escriba un nombre descriptivo para el servidor remoto de RA, en el campo "Zone Assignment", seleccione VPN, ya que solo se puede acceder a este servidor a través del enlace VPN, en el campo "IP Address", ingrese la dirección IP interna del servidor remoto en la red de área local remota de RA y haga clic en "Ok" para terminar de agregar el objeto.

Ahora vamos a definir los parámetros de negociación VPN,

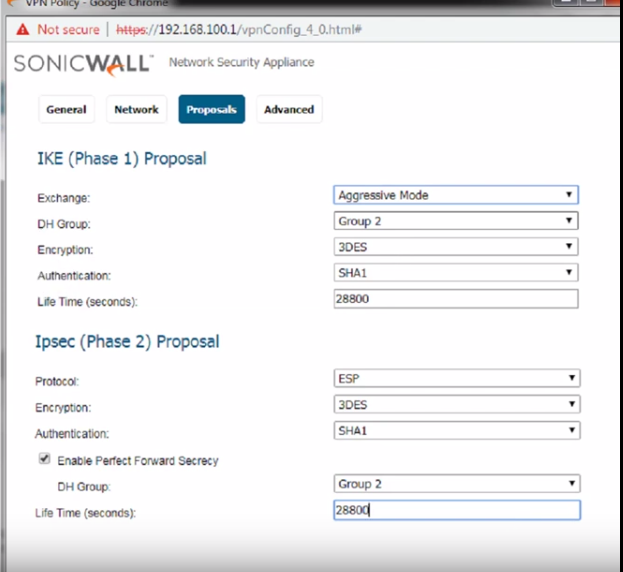

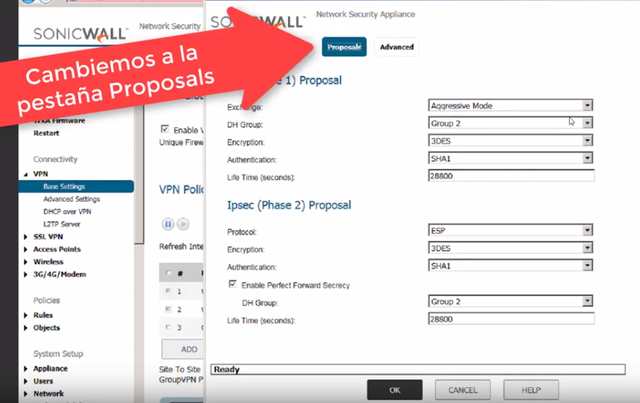

Haga clic en la pestaña "Proposals” en la parte superior, para el campo de intercambio, seleccione "Aggresive mode", en los demás campos podemos definir los detalles de la negociación del enlace, pero lo más importante es que deben ser los mismos en ambos extremos de la VPN, haga clic en Aceptar para completar la adición de la nueva conexión VPN.

2 – Procedamos a configurar el SonicWall en RA (extremo de la conexión con IP estatica)

Ahora vamos a conectarnos a la Sonicwall del lado RA y configuramos la VPN en ese lado, los pasos son similares

Inicie sesión en la interfaz de Sonicwall con sus credenciales de administrador

Haga clic en "Manage" en el menú superior

Haga clic en "VPN" en el menú del lado izquierdo y haga clic en "Basic Settings"

En la siguiente pantalla encontrará las conexiones VPN ya configuradas en el dispositivo VPN sonicwall y podrá agregar una nueva, haga clic en el botón "Add" para agregar una nueva VPN de sitio a sitio

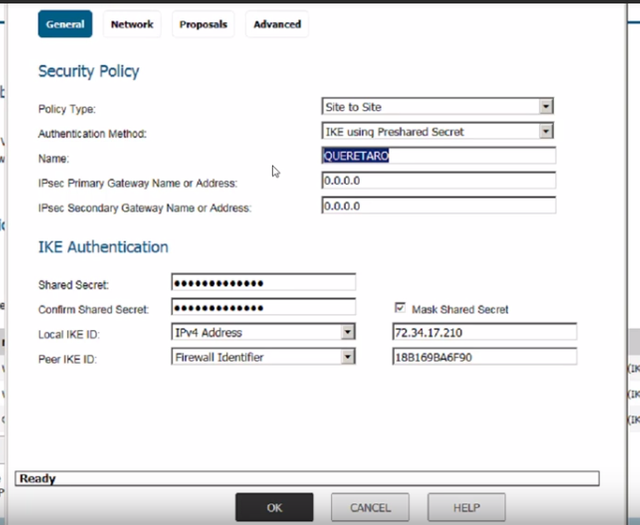

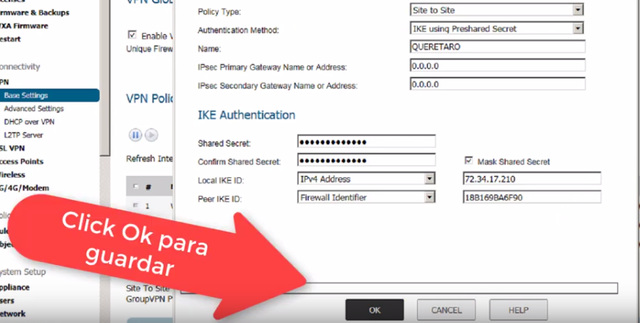

En el cuadro de diálogo, en la pestaña "General", podrá configurar los detalles básicos de su conexión vpn, en el campo "Name", ingrese un nombre descriptivo para la conexión VPN, en el campo "Shared Secret", ingrese la contraseña secreta requerida para autenticar ambos extremos del enlace vpn y confirme la contraseña en el campo de abajo, n el campo "IPsec Primary Gateway Name or Address", déjelo en 0.0.0.0 ya que el otro extremo tiene una dirección IP dinámica, en el campo "ID de IKE local", ingresaríamos la IP pública estática del sonicwall (RA en este caso), en el campo "Peer IKE ID" usaré el identificador del Firewall remoto (QUERETARO) ya que el remoto no tiene una IP estática o un nombre de host que pueda usar, ahora vamos a definir las redes locales y remotas para el lado de RA de la VPN, esto es necesario para asegurar que el dispositivo Sonicwall "sepa" cómo manejar el enrutamiento

Haga clic en la pestaña "Network" en la parte superior

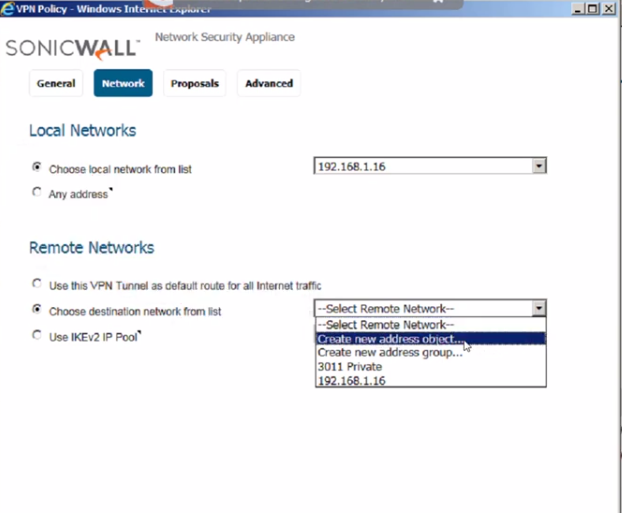

Para el campo "Choose local network", elegiré "Create new address object...", ya que solo quiero permitir el acceso a un servidor ubicado en el sitio de RA.

Una vez que se abre el cuadro de diálogo "Add address Object", escriba un nombre descriptivo para el servidor al que queremos permitir el acceso, en el campo "Zone Assignment", seleccione LAN, ya que este servidor está ubicado en la red de área local en RA, en el campo "Type", seleccione "Host", ya que solo deseo proveer acceso a un servidor, en el campo "IP Address", ingrese la dirección IP interna del servidor local en la red de área local de RA y finalmente haga clic en "Ok" para terminar de agregar el objeto.

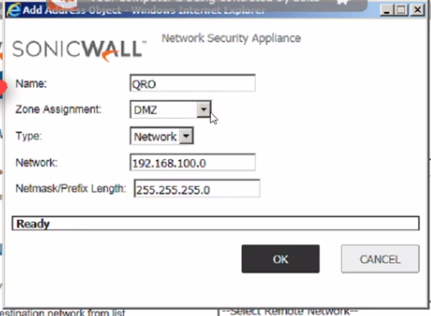

Para el campo "Choose destination network from the list", crearemos otro objeto de dirección que represente el rango de ip del área local de QUERETARO, ya que queremos que todas las computadoras de ese sitio tengan acceso al servidor de RA a través del enlace VPN.

Una vez que se abre el diálogo "Add address Object", escriba un nombre descriptivo para la red de QUERETARO que queremos permitir el acceso, en el campo "Zone Assignment", seleccione VPN, en el campo "Type" ,seleccione "Network" ya que queremos que todas las computadoras en QUERETARO tengan acceso, en el campo "Network" , ingrese a la red de área local de QUERETARO, en el campo "Netmask" , ingrese la máscara de red de área local de QUERETARO y haga clic en "Ok" para terminar de agregar el objeto.

En las "Proposals", asegúrese de tener los mismos parámetros de negociación que definimos en el lado de QUERETARO y, especialmente, que el campo "Exchange” está configurado en "Aggresive Mode"

Haga clic en "Ok" para completar la adición del enlace VPN,

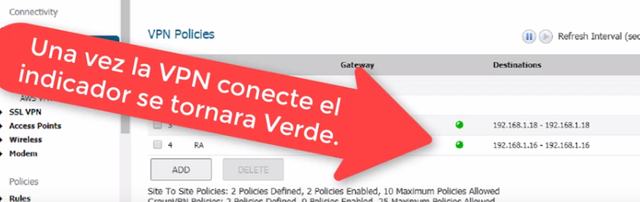

El proceso de conexión se llevará a cabo y verá un indicador verde en la red RA.

Podrá apreciar que el indicador de la conexión en ambos dispositivos se torna verde, indicando que la conexión ha sido establecida.

A partir de ese momento podrá hacer ping y conectarse a los recursos habilitados en la oficina principal (RA) desde la oficina remota (QUERETARO)

Posted from my blog with SteemPress : https://cubanhacker.com/agressive-vpn-sonicwall-es/