[PL]Atak Man in the Middle - #informatycznie

Cześć!

Uznałem że troszkę za dużo spamuje papryczkami, więc w przerwie od pisania o nich ( mają się bardzo dobrze, wystają już nad doniczki ^^ ) postanowiłem napisać coś informatycznego. Jak się uda, to będę pisał w tych tematach częściej. A dlaczego taki temat? Podczas ostatnich zajęć z sieci komputerowych po prostu przyszło mi to do głowy i uznałem że jest to ciekawa rzecz, którą warto opisać :)

Czym jest atak Man in the Middle?

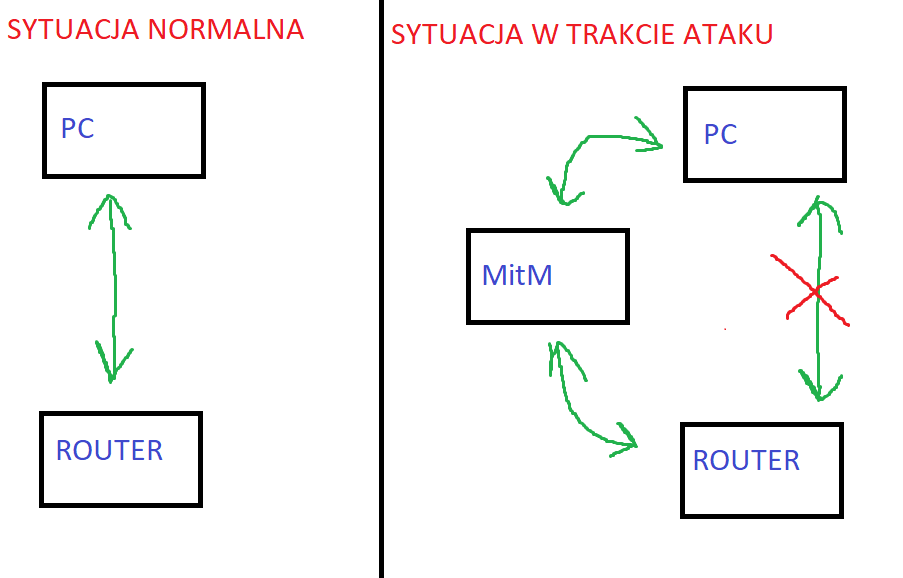

Atak Man in the Middle, w skróce MitM, polega na przechwytywaniu pakietów wysyłanych w sieci. Załóżmy że mamy komputer A oraz B. W normalnej, uproszczonej sieci, komputer A wysyła pakiet do komputera B bezpośrednio. Jednak w momencie gdy zaatakujemy taką sieć, pakiet wysłany przez komputer A najpierw trafi do nas, my go sobie zdekodujemy, ewentualnie zmienimy, a następnie prześlemy do komputera B.

Piękny obrazek w Paincie ilustrujący atak MitM

Gdzie możemy zostać zaatakowani?

Tak naprawdę wszędzie. Najłatwiej zostać zaatakowanym w otwartych, niezabezpieczonych sieciach. Każdy kto może się podłączyć do sieci może taki atak przeprowadzić. Z ciekawości, jakiś czas temu, przeprowadziłem taki atak na domowej sieci - wcale nie było ciężko. Udało mi się to również na otwartej sieci McDonald's, przy czym zaznaczam, że przechwytywałem tylko pakiety z telefonu znajomego, który zgodził się na taki test.

Co można wykraść?

Wykonując taki atak mamy dostęp do całej komunikacji między jednym urządzeniem sieciowym a drugim. Może to być na przykład komunikacja między komputerem a routerem podłączonym do sieci Internet. Taki atak pozwala na wykradanie nie tylko danych tekstowych, ale również całych ciasteczek czy sesji. Pozwala to na wykradanie na przykład danych do logowania. Możemy również przechwytywać obrazki, strony internetowe, czy filmy. Po przechwyceniu można na przykład podmienić obrazek.

Aplikacje pomocne w przeprowadzaniu ataku

Nie popieram wykradania w ten sposób żadnych danych, ale zrobienie bratu żarciku z podmianą obrazków to fajna zabawa, dlatego postanowiłem podać kilka aplikacji które mogą się przydać do przeprowadzenia tego typu ataków.

Windows

Przykładowo Cain and Abel - nie korzystałem, ale wydaje się potężnym narzędziem do przechwytywania haseł w sieci.Android

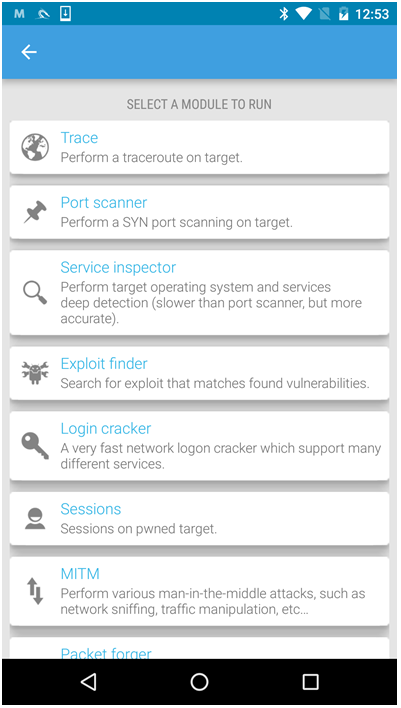

Tutaj do głowy przychodzi mi tylko cSploit. Jest to otwartoźródłowa aplikacja przygotowana na telefony z systemem Android. Aby ją uruchomić należy posiadać uprawnienia root na telefonie. Pozwala ona na naprawdę wiele, a jej obsługa sprowadza się do wyboru z menu co chcemy zrobić - podmienić obrazek, sprawdzić ruch w sieci, czy dekodować wysyłane pakiety. Funkcji jest naprawdę wiele!Linux

Przykładowo Kali Linux - jest to dystrybucja Linuxa skierowana do hakerów. Jako że nigdy nie korzystałem, to ciężko powiedzieć mi o niej coś więcej.

cSploit na Androida

Jak się bronić?

Jest wiele możliwości, każda w zależności od potrzeb.

- Oczywiście najrozsądniejszym wyjściem będzie niekorzystanie z podejrzanych sieci Internetowych, oraz upewnienie się że tylko my mamy dostęp do naszej sieci domowej.

- Aby skutecznie obronić się przed manipulacjami protokołem ARP ( Address Resolution Protocol - specjalny protokół, używany do odpytywania urządzeń w sieci o ich adres MAC ) można na przykład wprowadzić stały cache na każdym urządzeniu w sieci i nie pozwolić na nowe wpisy. Będzie to jednak żmudne i pracochłonne, zwłaszcza w dużych sieciach. Istnieją również rozwiązania sprzętowe/systemowe pozwalające bronić się przed manipulacjami protokołem ARP.

- Ochrona przed wykradaniem danych z protokołów SSL oraz TLS ( w skrócie między innymi https ) - podczas gdy wysyłamy na jakiejkolwiek stronie hasła, czy wrażliwe dane, warto sprawdzić czy posiada ona specjalne certyfikaty zapewniające zwiększone bezpieczeństwo. W Google Chrome są one oznaczone jako zielona kłódka w pasku adresu strony.

- Istnieją również inny sposoby ochrony przed innymi odmianami ataków MitM - wszystko zależy od potrzeb.

Podsumowanie

Ataki MitM to bardzo proste do przeprowadzenia manipulacje pakietami w sieci pozwalające zdobyć wrażliwe dane. Warto wiedzieć jak bronić się przed tego typu atakami ( zielona kłódka w pasku adresu ;) ), a jednocześnie uważać na logowanie się w otwartych sieciach. Dzięki za przeczytanie, mam nadzieję że artykuł był ciekawy :)

Tak poza tematem, jak ci szła nauka GMLa? :P

Wtedy jak jeszcze go używałem - całkiem łatwo i szybko, biorąc pod uwagę fakt że byłem dzieciakiem :D O coś konkretnie Ci chodzi? :P Jestem na chacie, to możesz tam napisać ;)

Useful! I subscribed, I hope for reciprocity. Offer for everyone! Checking subscriptions every other day