Crypto Academy / Season 3 / Week 2 - Homework Post for Prof pelon53

Introducción a la tarea

Buenas tardes, mi nombre es Luisana olivaresy como introducción a esta publicación tocaremos los temas referentes a criptografía y hash dictados por el profesor @pelon53 en su clase correspondiente.

Cabe destacar que la seguridad es un punto muy importante en los sistemas informáticos ya que todos tienen el deseo de proteger y no revelar en público mucha información que que solo el usuario creador necesita saber y usar. Por eso, la criptografía toma un papel muy importante para facilitar los sistemas de seguridad de los algoritmos que se dedican a proteger y resguardar esta información y los hash será un punto muy importante que ayudará a proteger más esta información en forma de códigos.

Teniendo esto en cuenta podemos empezar con el contenido de la publicación.

Criptografía y hash

Definamos criptografía y hash en términos sencillos:

Todos los usuarios de la red tienen información en línea que quieren conocer y utilizar solo ellos, por lo tanto, requieren de sistemas de seguridad que evite que otros usuarios de la red accedan a esa información de forma maliciosa, ya sea para manipulación provechosa de su información u otro motivo inadecuado. Por tal motivo, los hash en la ciencia de la criptografía son algoritmos informaticos que convierten dicha información publicada por el usuario en un conjunto de códigos el cual nadie en la actualidad puede descifrar, ni siquiera las computadoras más potentes de hoy en día.

Pues de esa manera se asegura que que nadie pueda conocer ni manipular la información del usuario porque tendría que descodificar un código de la función hash que es relativamente imposible de revelar. Eso da un sistema de seguridad excepcional a la red blockchain.

¿Explique qué significa la resistencia a la colisión y a la resistencia a la preimagen?

Resistencia a la colisión

La resistencia a la colisión siempre se refiere a labaja posibilidad ed que varios datos de entrada colisionen en un mismo dato de salida. Dicho en términos más simples es cuando un mismo hash es originado por más de un dato de entrada, lo cual resulta casi imposible hoy en día porque un dato de entrada o información publicada por un usuario solo genera un hash en la salida que no se puede revertir ni se puede descifrar. En esto consiste la resistencia a la colisión, en la capacidad que tiene el algoritmo informático de evitar que una salida sea originado por más de una entrada haciendo que cada hash sea extremadamente único en la criptografía.

Resistencia a la preimagen

A nivel de seguridad tiene mucha relación a la resistencia a la colisión. La resistencia a la preimagen se basa en la característica de irreversibilidad de la función hash. Cuando decimos que un hash es irreversible decimos que es imposible actualmente hayar la información que originó ese hash, osea, es imposible descodificarlos y esa es la razón por la que es seguro al 100%.

En fin, la resistencia a la preimagen es nada más y nada menos que la gran capacidad de la función hash de ser irreversible o de que ningún usuario o sistema computacional descifre el código hash revelando el contenido del mismo o el origen de los datos de entrada.

Usa tronscan y etherscan para verificar el hash del último bloque y el hash de esa transacción. Se requiere capture de pantalla de todo el proceso como requisito.

Verificación en etherscan

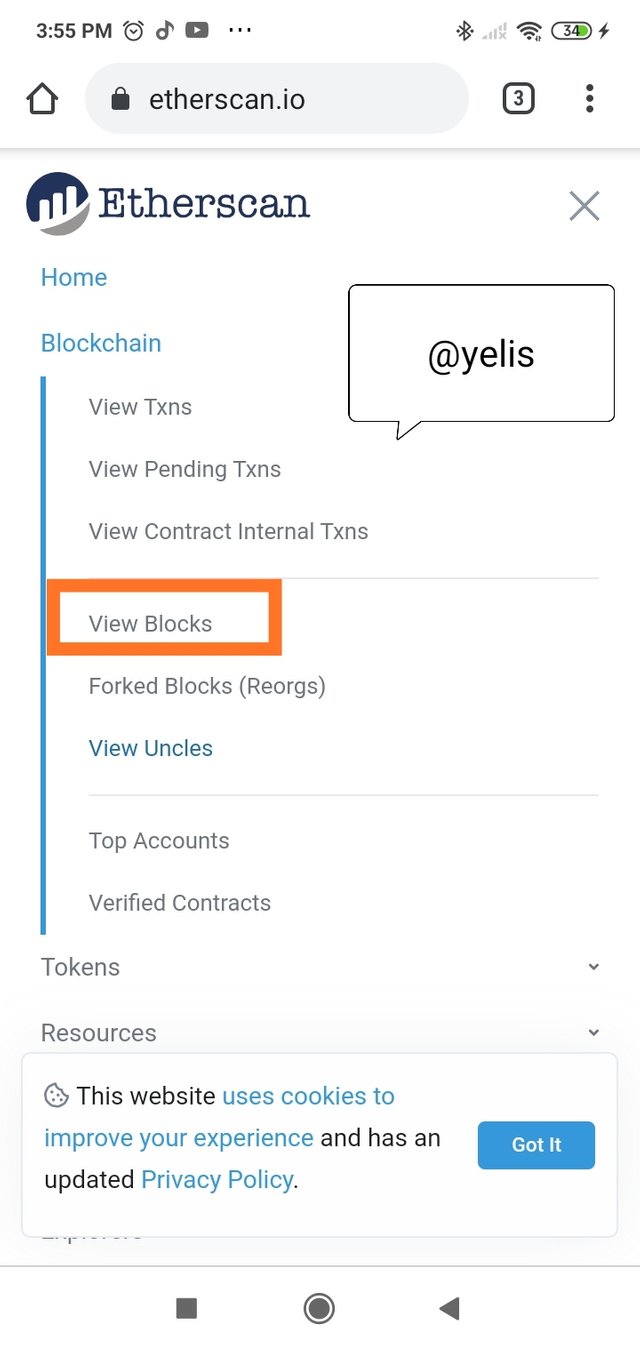

Bueno, el primer paso es buscar la plataforma etherscan en google chrome o cualquier navegador y en el menú de opciones darle click a la opción que dice “ver bloque”.

En segundo lugar aparecerá una página donde podremos visualizar el último bloque que se ha generado, cabe destacar que un nuevo bloque se genera en cuestión de segundos pero ya dentro de la página solo podremos ver el último sin importar el tiempo que haya pasado.

Entonces ya es hora de dar click al número del último bloque para abrirlo.

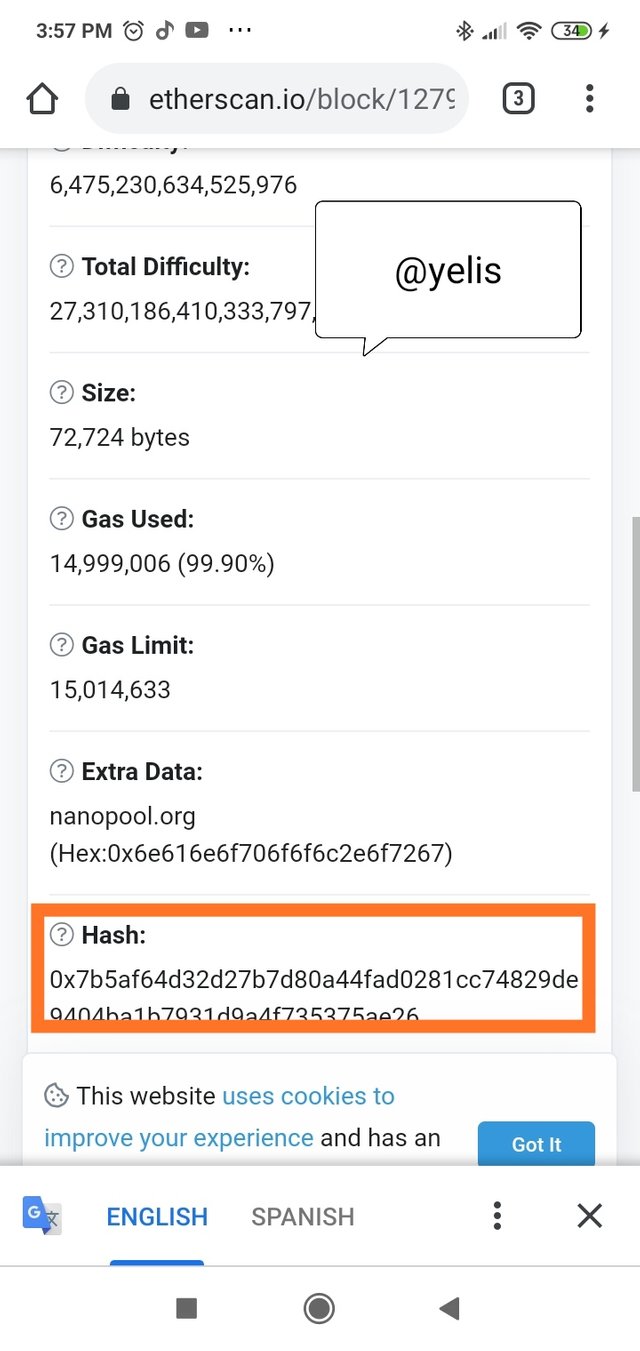

Entraremos en otra página, aquí podemos ver todos los detalles concernientes al bloque al que hemos entrado, veamos que si bajamos un poco en la página podemos ver el hash que se ha generado para proteger la información del bloque seleccionado.

De esa manera terminamos de verificar el hash del último bloque generado

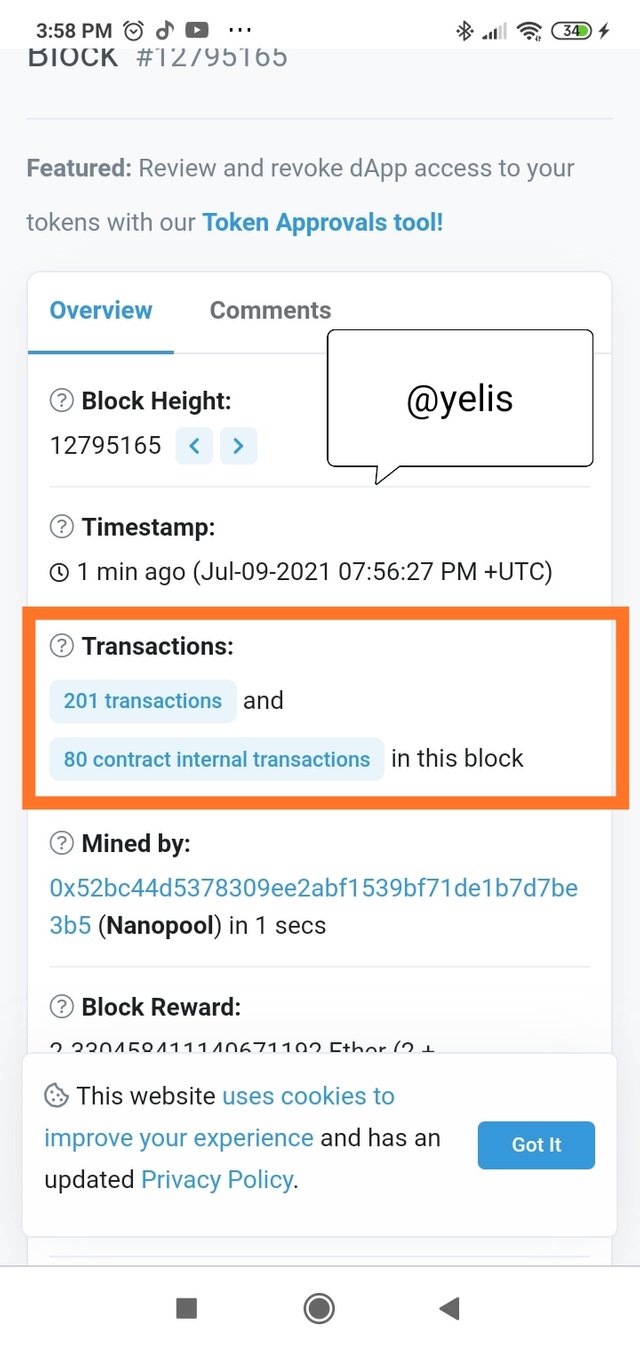

Luego tenemos que subir un poco en la página y veremos que hay una pequeña casilla que dice la cantidad de transacciones que tiene el bloque hasta ahora. Damos click en ella para que buscar la última transacción del bloque.

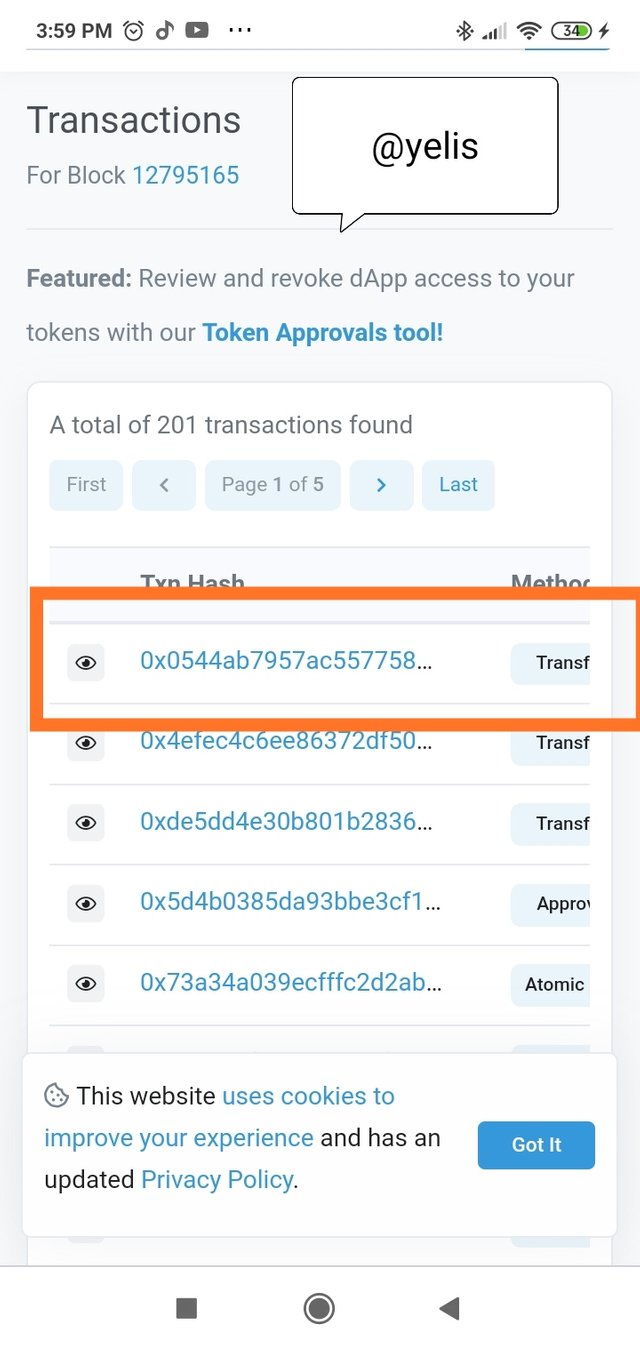

Ahora podemos ver la lista, en esta lista están las transacciones más recientes del mismo bloque que hemos seleccionado. Tenemos que dar click al más reciente para ver los detalles del mismo.

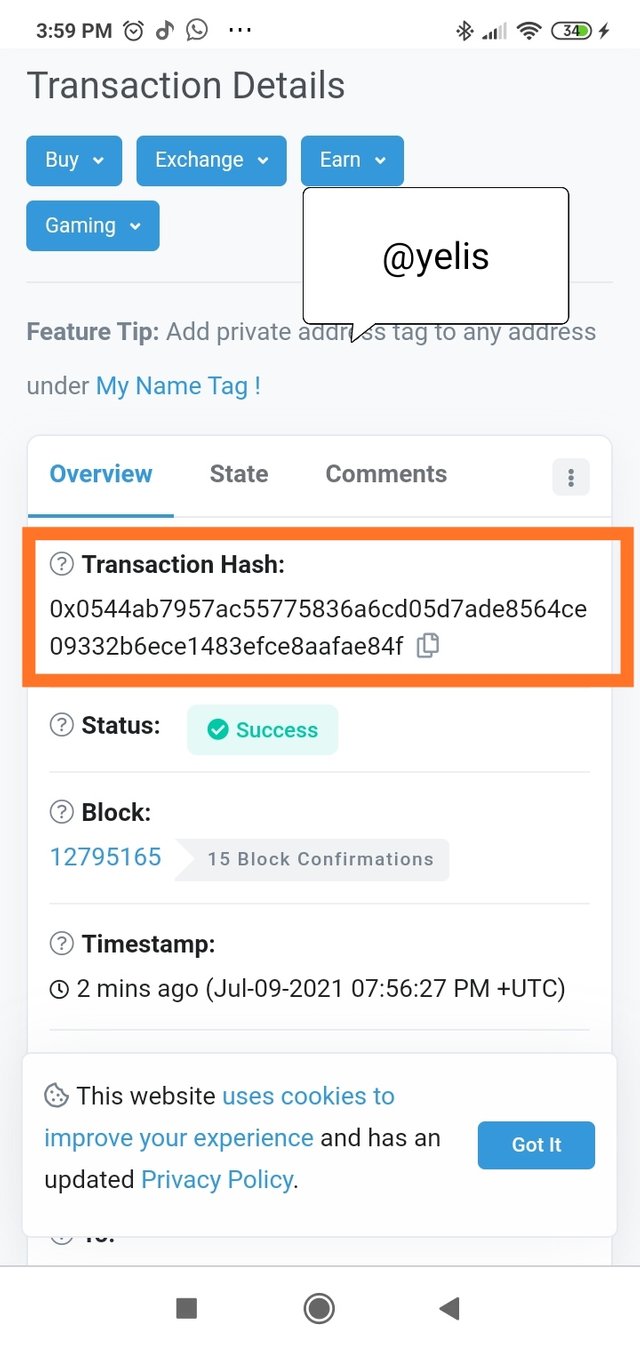

Ahora, cuando entremos a la transacción podemos ver el hash de la misma en la parte de abajo.

Así culminamos con la verificación del hash de la última transacción del último bloque

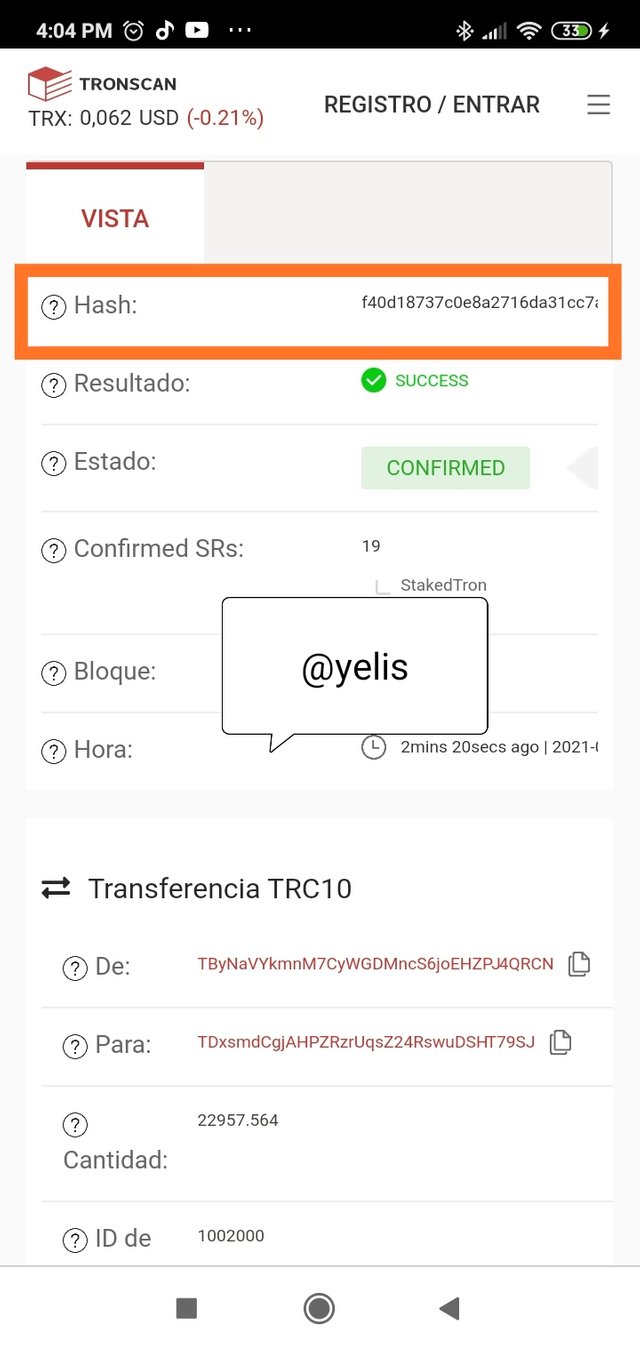

Verificación con tronscan

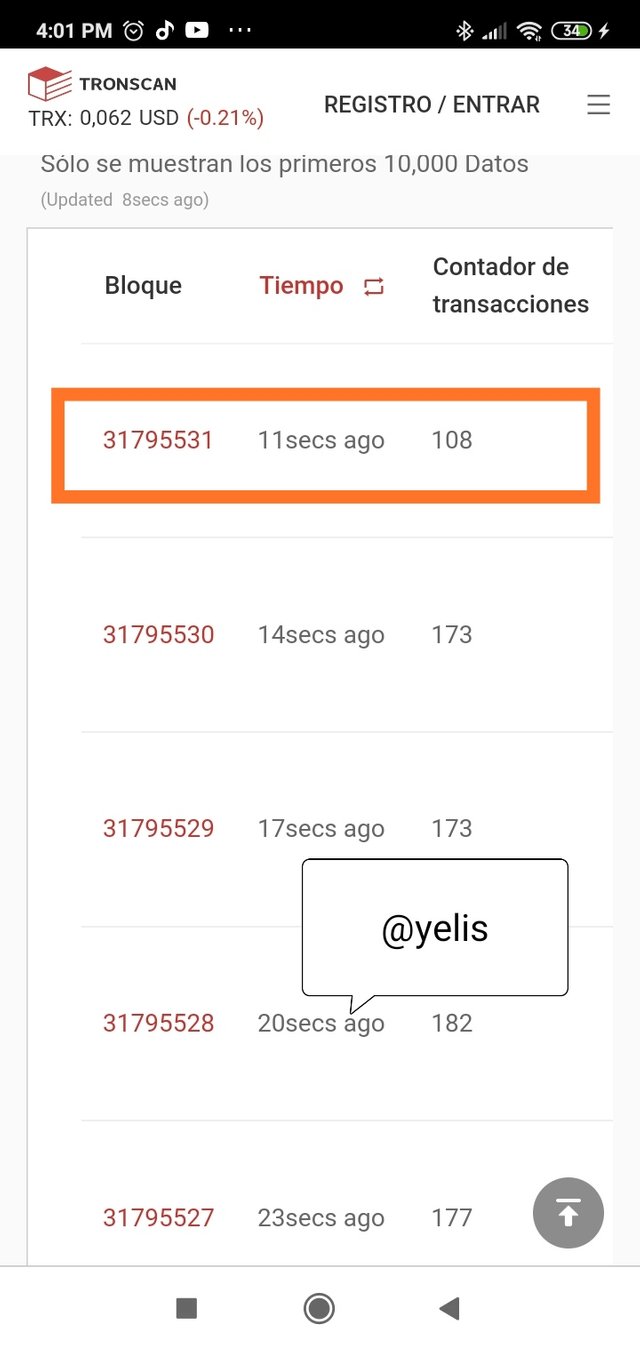

Primero entramos en la página de tronscan para la verificación y damos click en donde dice bloques en el área de blockchain.

Luego se abrirá una página donde vemos los bloques más recientes, damos clicken el más reciente que fue generado hace 11 segundos.

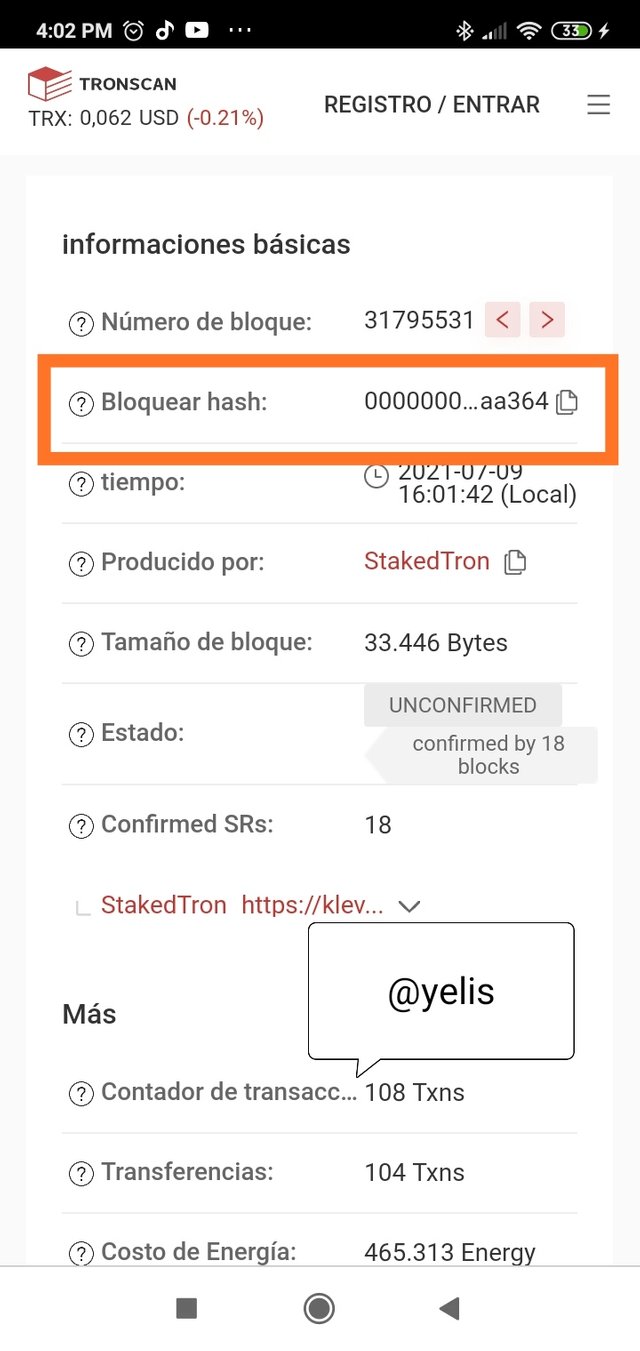

Al entrar al bloque vemos los detalles del mismo y observamos que en el recuadro anaranjado está el hash del bloque seleccionado.

Así ya hemos verificado el hash del último bloque de la red tron.

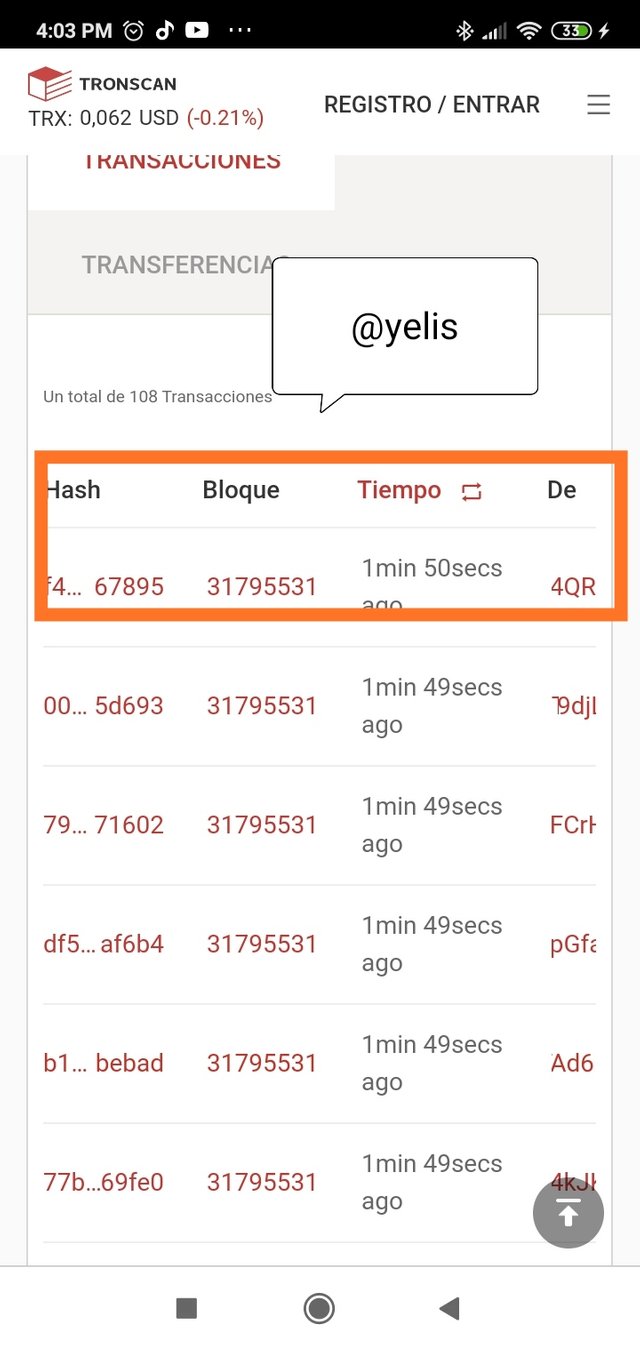

Ahora, si queremos ver las transacciones de este último bloque vamos a la parte de abajo y damos click a la última transacción que fue generada hace 1 minutos con 50 segundos.

Luego al entrar a los detalles de la transacción podemos ver remarcado en anaranjado el hash del la transacción.

Así ya hemos culminado la verificación del hash de la última transacción del último bloque en la red tron.

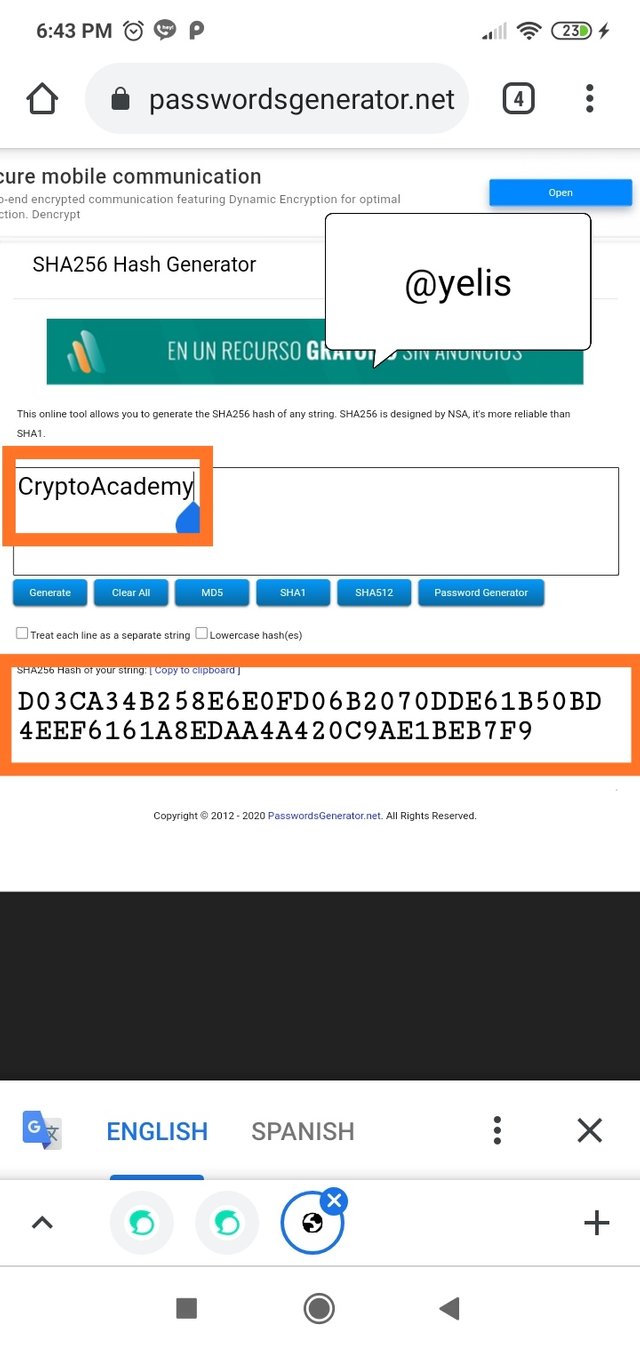

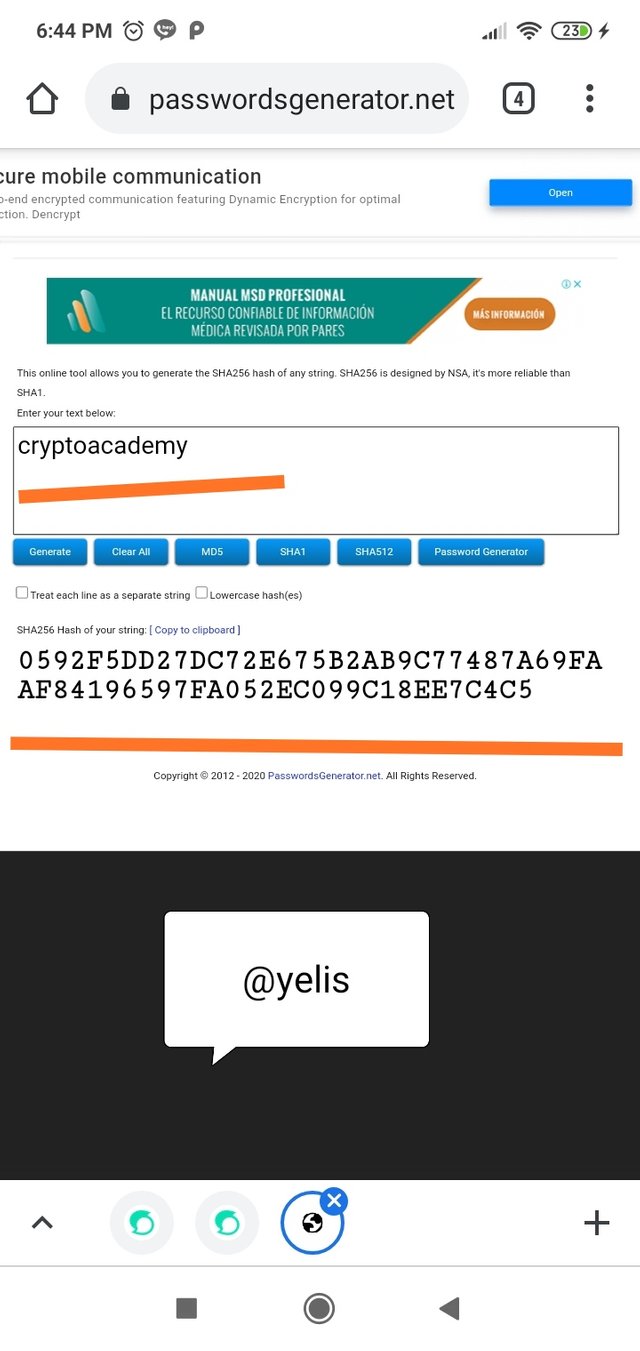

Genere el hash usando SHA-256 con la palabra CryptoAcademy y con la palabra cryptoacademy. Es necesario capture de pantalla. ¿Observa alguna diferencia?

Lo primero que hay que hacer es buscar en el navegador alguna página que simule la función del algoritmo SHA-256.

Al estar dentro de la página con el simulador colocamos la palabra “CryptoAcademy” para observar que hash genera en la salida.

Borramos la primero palabra y ahora escribimos “cryptoacademy”, veamos el hash que genera.

En resumen, la pequeña similitud de las dos palabras no influye en que el hash de la salida sea igual. Cada dato de entrada solo genera una salida así la diferencia en la entrada sea minúscula o pequeña lo que quiere decir que cada hash es único y resistente a la colisión.

Explica con tus palabras la diferencia entre el hash y la criptografía.

Los hash y la criptografía en las criptomonedas tienen muchas semejanzas y pocas diferencias.

Número 1: Lo primero que hay que saber es que la criptografía es una ciencia que forma la base del ecosistema de seguridad en las redes blockchain e informáticas y los hash son funciones generadas por una rama de dicha ciencia. Eso quiere decir que suobjetico principal también es la seguridad de la información online.

Número 2: En la criptografía el número de caracteres va a depender de la longitud del mensaje de entrada, en cambio, en los hash el número de caracteres siempre será de 64.

Número 3: Como había antes mencionado el hash forma parte de lacriptografía.

Número 4: La criptografía es utilizada en la tecnología blockchain para el funcionamiento de la misma y los hash se usan en minería de criptomonedas y lo que son los contratos inteligentes.

Conclusión

Quiero concluir que en esta tarea se hizo mucha referencia a los hash y la criptografía en el sentido que se demostró que forman una parte fundamental en la seguridad del ecosistema blockchain de criptomonedas dando garantía de que las actividades de piratería, manipulación maliciosa de información y hackeo sean cosas de las cuales no es muy necesario preocuparse.

Esto se debe a que la función hash genera códigos que ocultan de forma irreversible el archivo de origen del mismo.

Además esas funciones tienen una gran resistencia a la colisión y a la preimagen (conceptos que están extremadamente ligados a la seguridad de la información). En pocas palabras los hash son irreversibles y únicos y eso lo pudimos observar abriendo el simulador SHA-256 en internet donde vimos que los cambios en los datos de entrada generán siempre un hash distinto al anterior, para el caso de este post el ejemplo fue con dos palabras (CryptoAcademy y cryptoacademy).

Un saludo al profesor @pelon53. Me despido.

Gracias por participar en Steemit Crypto Academy Season 3:

Espero seguir leyendo tus publicaciones.

Buen trabajo, espero ver tus mejoras, felicitaciones.

Recomendaciones:

Calificación: 8.5