Raspberry Pi Folge 4: Konfiguration Fokus Cowrie/Honeypot

Moin,

wieder aus dem Urlaub zurück - meine Frau @thegermangirl schreibt da gerade die letzten Berichte und ich kümmere mich jetzt wieder um den technischen Kram.

In den letzten beiden Folgen ging es ja um Installation und erster Betrieb (also bis zum einloggen). Heute um ein paar weitere Konfiguationen.

Abschalten

Vorweg aber mal: Der Raspi hat ja keinen Ausschalter, aber bitte wenn möglich nicht kalten Entzug sondern immer schön mit shutdown runterfahren. Meist passiert nix, aber es könnte durchaus mal die SD Karte hopps gehen.

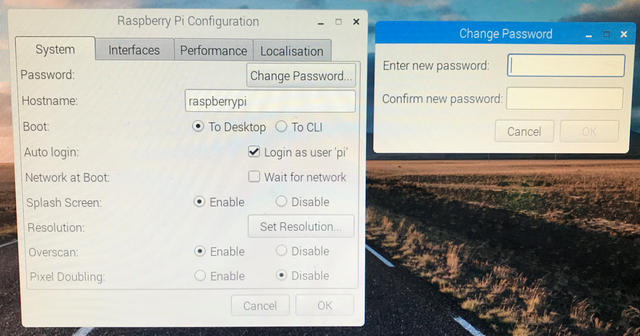

Passwort wechsel via GUI

Das scheint nicht per remote desktop zu funktionieren (vermute Display Umlenkungsproblem) - bleibt einem in der RDP session eben die shell.

WLAN

Erste Konfig für mich, da ich WLAN nicht brauche: Abschalten desselben.

Um WIFI komplett zu deaktivieren füge folgende Zeile

dtoverlay=pi3-disable-wifi

in der Datei "/boot/config.txt" hinzu. Beim nächsten Start sollte dann kein WLAN interface mehr sichtbar sein wenn man ifconfig auf der shell aufruft.

Cowrie oder Honigtopf

Das folgende basiert auf den Videos von @sempervideo - also quasi Video -> Text conversion :)

Ich habe mir die BEfehlen wärend der Ausführung in ein Textpad kopiert - ich hoffe das hier nichts verloren gegangen ist. Falls doch bitte in den Kommentaren vermerken damit ich das korrigieren kann.

Installation

sudo apt-get install git python-virtualenv libssl-dev libffi-dev build-essential libpython-dev python2.7-minimal authbind virtualenv -y

sudo adduser --disabled-password cowrie

sudo su - cowrie

git clone http://github.com/micheloosterhof/cowrie

Anmerkung: Mitten drin wechselt man also von root zu user cowrie (sieht man auch im prompt).

Nun ist erstmal die Software da (Anmerkung der erste Befehl endet mit -y), weiter geht es nun mit

cd cowrie

pwd

virtualenv cowrie-env

source cowrie-env/bin/activate

pip install --upgrade pip

Der nächste Befehl dauert dann wieder ein wenig:

pip install --upgrade -r requirements.txt

Konfiguration

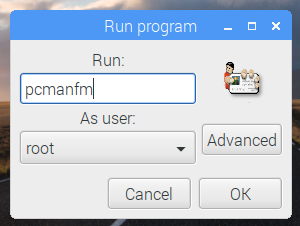

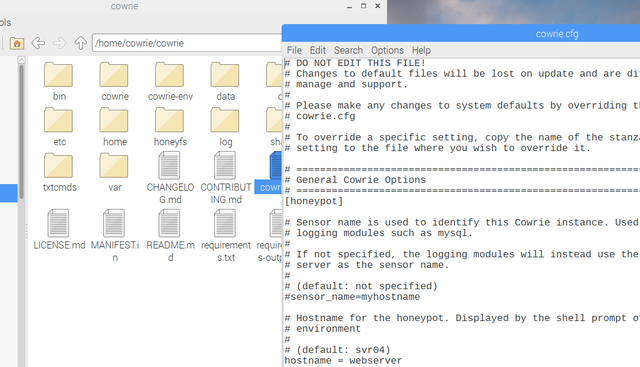

Die Konfig vervollständigen (siehe dazu Video) indem wir uns and der Oberfläche einen Filemnager mit root Rechten starten. Dazu gksudo via Aplication run starten. Dann pcmanfm starten (via der Eingabebox) und es öffnet sich der Filemanager mit Root rechten.

In das cowrie Verzeichnis wechseln und dort die Datei cowrie.cfg.dist in cowrie.cfg umbenennen, damit diese beim nächsten Start verwendet wird. Nun z.B. den hostnamen ändern, damit nicht der Standardname srv04 verwendet wird.

Ich hab den Server einfach mal Webserver genannt

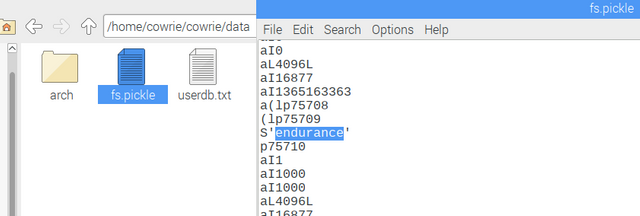

Dann kann man noch mit den Daten herumspielen. Ihr solltet auf jeden Fall den usernamen und Verzeichnis von richard in "euren user" ändern. Dazu dient im wesentlichen die Datei "fs.pickle" im Verzeichnis cowrie/data. Hier kann man z.B. das Userverzeichnis richard ändern.

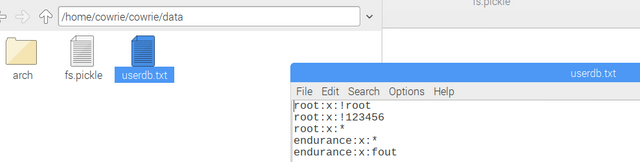

Mein Userverzeichnis ist nun endurance

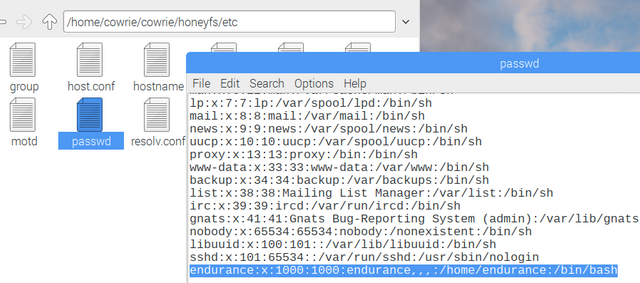

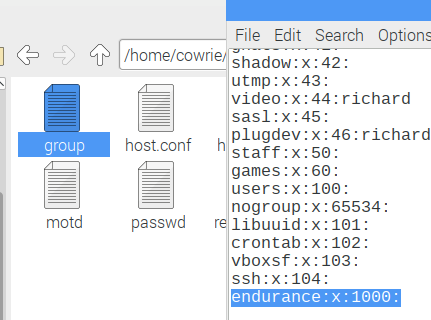

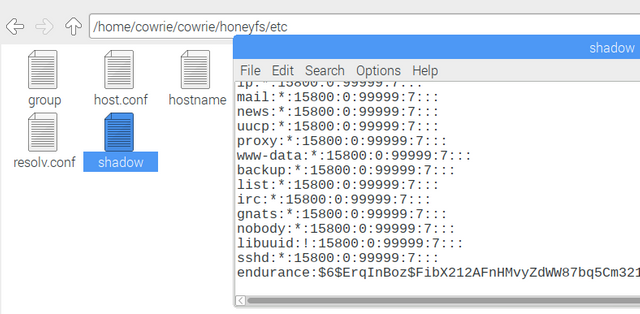

Den Usernamen dann noch in der Datei userdb.txt im selben Verzeichnis anpassen. In der userdb.txt stehen auch die akzeptierten root passwörter oder eben die nicht akzeptierten. Danach noch ins Verzeichnis "honeyfs/etc" und dort die paswd datei editiert (den User richard zu was immer Ihr gewählt habt). In der Datei group auch richard ersetzen. Und nochmals dasselber in der shadow datei.

UserDB anpassen

passwd anpassen

group anpassen

shadow anpassen

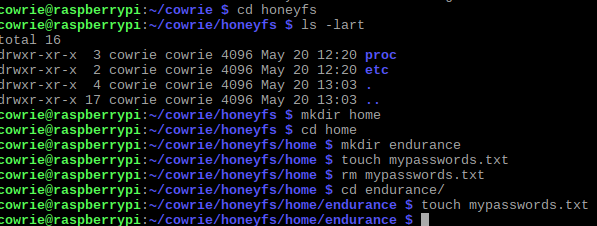

Sodele im Verzeichnis honeyfs könnt Ihr dann noch ein paar interessante Dateien ablegen - also für einen Angreifer anlockende... Dazu also User cowrie in das verzeichnis honeyfs wechseln, das Homeverzeichnis für den User anlegen und dort ein paar Lockdateien plazieren.

Ich habe kurz eine Datei mypasswords.txt angelegt (meinen Fehler das im falschen Verzeichnis zu tun bitte nicht nachmachen)

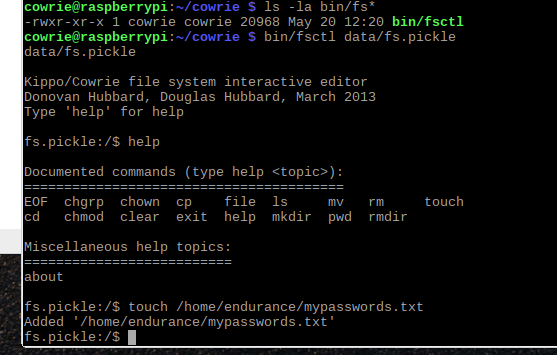

Jetzt noch die Dateien, die man erstellt hat freischalten, damit sie der Hongitopf auch anzeigt. Dies geschieht mit Befehl "bin/fsctl data/fs.pickle" aus dem cowrie verzeichnis heraus.

Mit touch die Dateien hinzufügen (wie sie im Cowrie nachher für den Angreifen sichtbar wären)

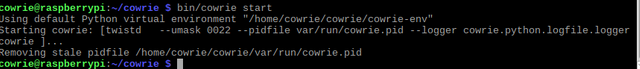

wieder in der Shell von cowrie - den konfigurierten Honigtopf dann starten

bin/cowrie start

Starten des Cowries

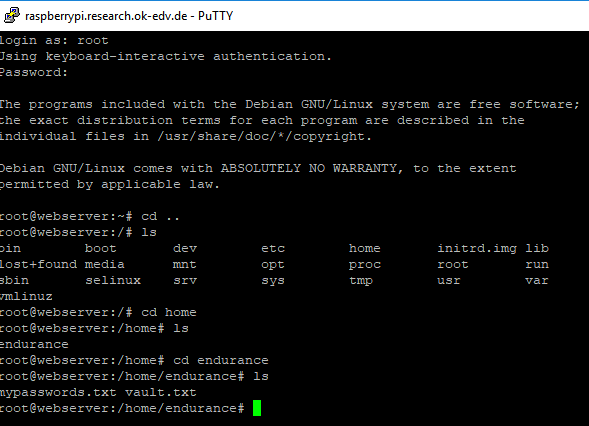

Jetzt ist der Raspi bzw der Honigtopf von außen unter dem Port 2222 erreichbar mit z.B. root/password. Leitet man nun also alle Port 22 (SSH) Anfragen vom Router weiter landen die Leuts in dem Honigtopf.

So sieht das dann aus wenn man sich als root eingelogt hat und das Homeverzeichnis des User endurance anschaut. Anmerkung ich habe noch eine Datei vault.txt hinzugefügt.

unter "/home/cowrie" auf dem Pi findet man ein paar Interessane Verzeichniss wie z.B.

- dl - für alle downloads die der Angreifer abgelegt hat

- log - alle Aktivitäten der Angreifer

Noch zu erledigen:

- Kickout für die Angreifer verlängern (momentan ca. 180s)

- Automatischer start bei Raspistart

- Fehler in der Dateigrößenanzeige? leere Dateien mit 4096 Bytes?

Ach ja hier noch ein paar links:

Jetzt kommt er mal in die DMZ, mal schauen was sich dort tut.

Servus,

du hast von mir ein Upvote erhalten! Ich bin ein Curation-Bot und meine Mission ist, hochwertigen Content unter #steemit-austria zu fördern. Hier kannst du mehr über mich und meine Funktionsweise erfahren. Wie du an meinen Curation-Rewards mitverdienen kannst, wird dort ebenfalls beschrieben.

Übrigens: Wenn du den Tag #steemit-austria verwendest, finde ich deine Posts noch leichter!

Auf dem dem Steemit-Austria Discord-Server kannst du nette Leute kennen lernen und deine Beiträge promoten.

Zum aktuellen Tagesreport