ស្វែងយល់ពី port Scan ដោយប្រើប្រាស់ nmap

nmap ជាប្រភេទ Open Source Tool ដែលត្រូវបានពេញនិយមប្រើប្រាស់សម្រាប់ត្រួតពិនិត្យមើលថាតើមាន port ណាខ្លះបើកឬបិទ តើប្រភេទ Server អ្វី? ប្រើប្រាស់ OS ប្រភេទអ្វី និងអាចមើលពី Service ផ្សេងៗបានទៀតផង។

NMAP ជា Tool មួយត្រូវបានគេប្រើប្រាស់នៅក្នុង Penetrate Testing ផងដែរដើម្បីអោយដឹងថាតើមាន Port ណាដែលបើកខ្លះនិងបិទ និងប្រាកដថា Port ទាំងនោះមានសុវត្ថិភាពដែរឬទេ?

ចំនុចសំខាន់ដែលអ្នកត្រូវដឹងពីស្ថានភាពរបស់ Portមានដូចខាងក្រោមនេះ

open: Application កំពុងដំណើរការលើ port នោះ

close: Application មិនដំណើរការនៅលើ port នោះទេ ឬ Service Application stop

filtered: nmap ចាប់ស្ថានភាពមិនបានដោយ Firewall បិទ

unfiltered: មានន័យថា nmap ចាប់ស្ថានភាព port បាន ដែល port នោះអាចប្រើប្រាស់បានតែ nmap មិនដឹងថាport នោះបើកឬបិទនោះទេ។

open/filtered: port អាចត្រូវបានគេ filter តែ nmap ចាប់ស្ថានភាពមិនបាន។

close/filtered: nmap អត់ដឹងថា port បិទឬ ត្រូវបានគេ Filter ទេ

nmap អាចដោនឡូតយកមកប្រើប្រាស់បាននៅក្នុង លីនុច ដោយប្រើប្រាស់ command

yum -y install nmap

បន្ទាប់មកអ្នកនិងអាចប្រើប្រាស់ Command បានដូចខាងក្រោមនេះ

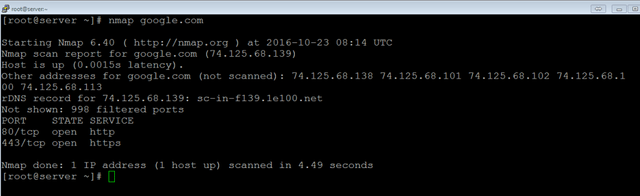

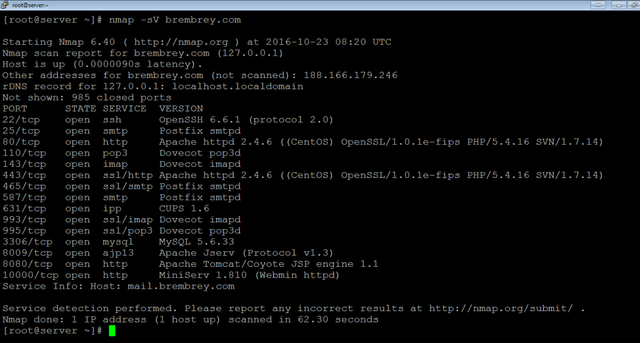

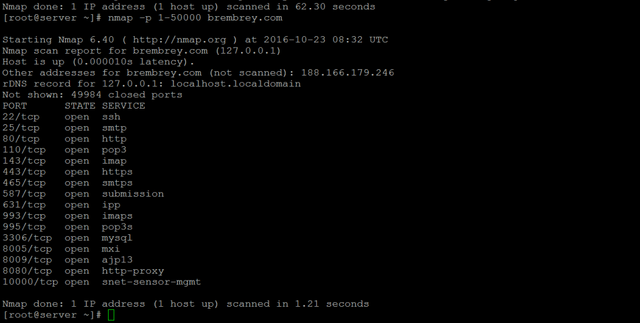

nmap -sV domainname/ip អាច Scan ដឹងពីពត៏មានផ្សេងៗនិងលំអិតដូចជាឈ្មោះ Service ជាដើម

nmap -p 1-50000 domainname/IP សម្រាប់ Scan port នៅចន្លោះ១ដល់៥០០០០

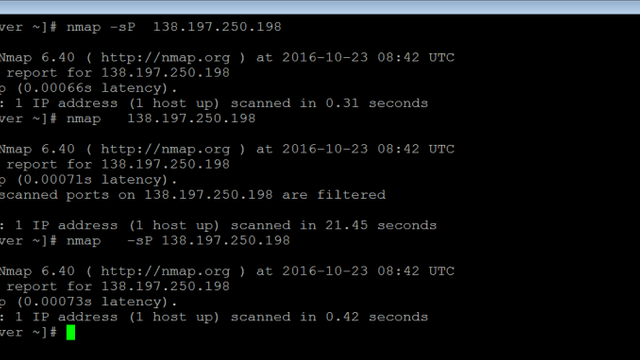

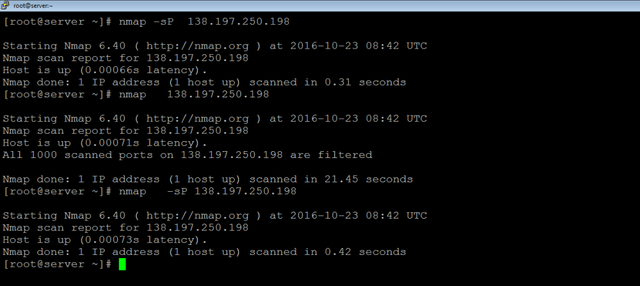

System Administrator មួយចំនួនគេអាចបិទ ICMP Protocol មិនអោយ Ping ជាដើម តែ Nmap អាច Scan បាន ដោយប្រើប្រាស់ Command

nmap -sP domainname/IP

.png)

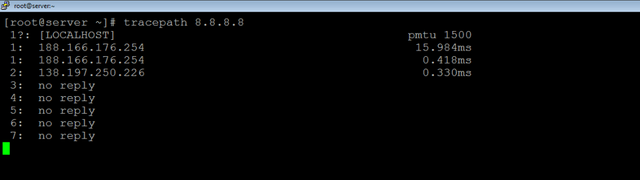

នៅពេលដែលយើងមិនប្រើប្រាស់ ធម្មតា វាបង្ហាញថា Filter មានន័យថាគេបិទមិនអោយ Scan ដូចនេះយើង Tracert ទៅក៏វាឆ្លើយថា time out ជាដើម ទាល់តែ Tracert ទៅផុតបានវាស្គាល់វិញ។បញ្ហានេះយើងអាចប្រើប្រាស់ -sP ដើម្បី Scan ទើបអាចដឹងថាតើ IP នោះដំណើរការឬអត់។

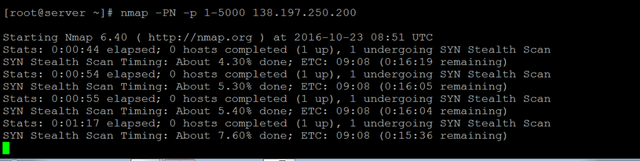

ប្រសិនបើអ្នកចង់ Scan port នៅចន្លោះណាមួយនៅលើ IP ណាមួយដែលគេបិទមិនអោយ Scanអ្នកអាចប្រើប្រាស់ Command ដូចខាងក្រោមដើម្បីបង្ខំអោយ nmap scan តែយឺតបន្តិច។

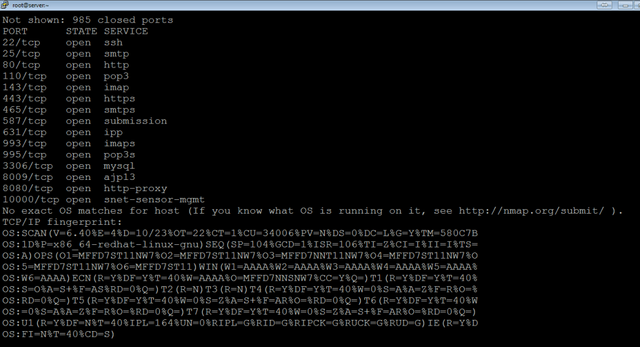

ប្រសិនបើអ្នកចង់ដឹងពីព័ត៌មានរបស់ Operating System អាចប្រើប្រាស់ដូច Command ខាងក្រោមនេះ

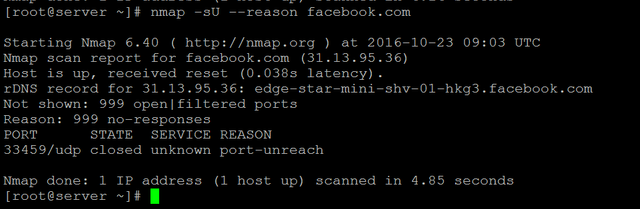

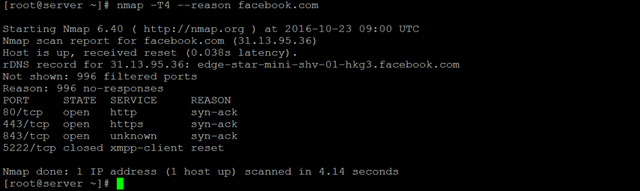

ប្រសិនបើ Port គេ Filter យើងអាច Scan ដោយអោយវាបង្ហាញ reason ហេតុផលថាហេតុអ្វីបាន Scan មិនឃើញដោយប្រើប្រាស់ Command ដូចខាងក្រោម

Scan UDP Protocol អ្នកអាចប្រើប្រាស់ Command ដូចខាងក្រោម