La Blockchain può essere hackerata?

Viviamo in un'era in cui persiste sempre di più la preoccupazione per la sicurezza e per la privacy delle informazioni digitali, gravate da un'invecchiamento delle infrastrutture legate ad internet che, chiaramente, non sono all'altezza della sfida alla prevenzione dagli attacchi informatici. Da Equifax a WannaCry, l'illusione della cybersecurity si sta dissolvendo davanti ai nostri occhi.

Sempre più spesso, vengono alla luce notizie sull'hacking o sulla divulgazione di informazioni personali. Sempre più persone a cui abbiamo affidato i nostri dati si sono rivelate losche tradendo la nostra fiducia. Sta diventando sempre più chiaro che i sistemi centralizzati che ci hanno portato fino a questo punto non saranno sufficienti per proteggerci a lungo.

La tecnologia Blockchain promette di risolvere questi problemi rimuovendo la preoccupazione legata alla fiducia nella memorizzazione e nell'accesso ai nostri contenuti digitali. Spostando i dati sulla rete e impiegando sofisticati sistemi crittografici per mantenere il controllo individuale dei dati, le blockchain mirano a rimettere il potere nelle mani degli utenti finali.

Le Blockchain non sono inattaccabili

Tuttavia, per quanto potenti e sicure possano essere le blockchain, non sono immuni agli attacchi. Qualsiasi tecnologia ha alcuni punti deboli, anche se complicati da trovare, e la blockchain non fa eccezione. In questo articolo esploreremo le varie modalità di attacco (in ordine crescente di minaccia) e daremo un'occhiata ad alcuni esempi di essi, dalla nascita delle criptovalute ai giorni nostri.

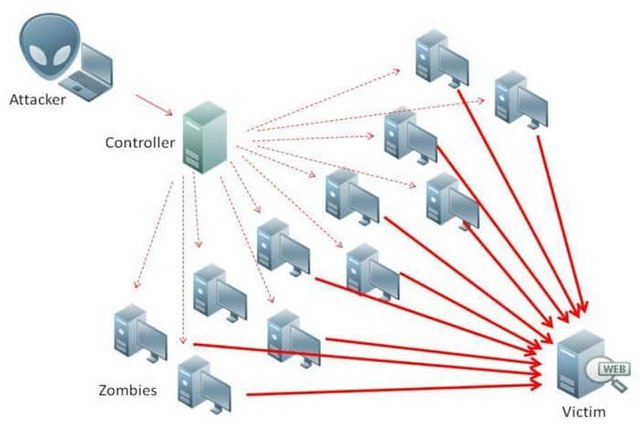

Un attacco Sybil è un caso in cui una quantità enorme di nodi su una singola rete sono di proprietà di una sola parte, e tentano di interrompere l'attività dell'intera rete attraverso l'inondazione all'interno della stessa con transazioni errate o la manipolazione della trasmissione di transazioni valide.

Questi attacchi sono solo teorici finora e, per la maggior parte, potrebbero non essere mai visti, in quanto una delle decisioni progettuali fondamentali prese quando si sviluppa un sistema di criptovalute è "come prevenire gli attacchi di Sybil".

Bitcoin - e tante altre criptovalute - prevengono tali attacchi attraverso il concetto di Proof-of-Work, che richiede ai nodi di spendere risorse per eseguire transazioni, rendendo così molto costosa la trasmissione di migliaia di transazioni Spam. Diversi progetti gestiscono diversamente la resistenza a questi attacchi, ma quasi tutti ci hanno pensato.

Un attacco di routing è un attacco reso possibile dalla compromissione di un Internet Service Provider (ISP). Mentre è tecnicamente possibile eseguire un nodo di Bitcoin (o di altre monete) in qualsiasi parte del mondo, la realtà attuale è che i nodi sono relativamente "centralizzati" in termini di ISP, sia per quanto riguarda il traffico Internet in entrata, sia per quello in uscita.

Secondo una ricerca fatta da ETHZurich, 13 ISP ospitano il 30% della rete Bitcoin, mentre 3 ISP indirizzano il 60% di tutto il traffico delle transazioni per la rete. Se un ISP dovesse essere compromesso, sarebbe un gran bel problema. Un attacco di routing funziona intercettando il traffico Internet inviato tra sistemi autonomi, i nodi di livello superiore nell'architettura di Internet, ma sono molto pochi quelli intercettabili con facitilià.

Utilizzando questo metodo, una rete potrebbe essere partizionata in due o più reti separate, esponendo entrambi i lati della partizione ad attacchi poiché non possono comunicare con l'intera rete per convalidare le transazioni. Una volta che le monete vengono spese su un lato della rete, la partizione può essere rimossa e il lato della rete con la catena più breve viene respinto dalla rete stessa, causando cosi la perdite delle relative transazioni che verrebbero spazzate via.

Per quanto ne sappiamo, questo tipo di attacco non si è mai verificato, e ci sono varie configurazioni che possono essere adottate al fine di rendere le criptovalute immuni a questo tipo di attacco.

Un attacco DDoS (Direct Denial of Service) è un tentativo da parte di qualcuno di paralizzare un server, o qualsiasi altra cosa, da un sito Web a un nodo Bitcoin, intasandolo con un volume elevato di traffico. Questo è sicuramente uno degli attacchi più comuni visti in natura, dal momento che è relativamente facile "acquistare" un attacco DDoS da un hacker o imprese poco raccomandabili.

Nel caso di un sito Web, verrà inviato un enorme volume di richieste al server, il quale viene interrogato costantemente, impedendo alle richieste legittime di ricevere le risorse di cui hanno bisogno. Nel caso di un nodo Bitcoin, sembra che siano stati inviati enormi volumi di transazioni piccole o non valide allo scopo di inondare la rete e impedire l'elaborazione di transazioni legittime.

Le principali reti come Bitcoin sono costantemente sotto attacco dai tentativi DDoS, ma le decisioni di progettazione prese nello sviluppo della rete Bitcoin agiscono per mitigare il rischio di tentativi DDoS. Di fronte a un attacco DDoS di successo, non vi è alcuna minaccia di fondi rubati o di sicurezza compromessa, semplicemente un arresto dell'attività di rete.

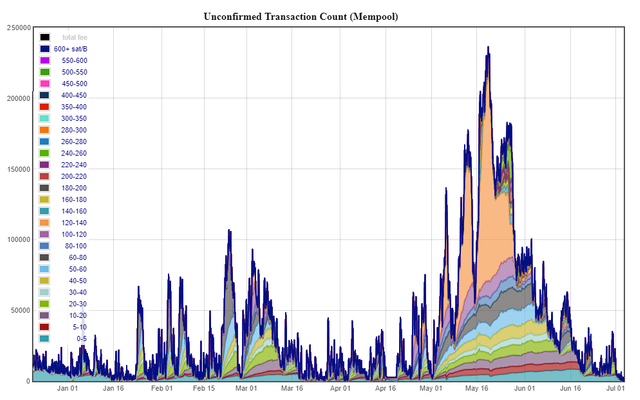

Nel giugno del 2015, Coinwallet.eu (una società ormai defunta), ha condotto uno "stress test" della rete Bitcoin inviando migliaia di transazioni sulla rete nel tentativo di influenzare il controverso dibattito sul cambio della dimensione dei blocchi, dichiarando nel loro annuncio che si erano messi in marcia "per dimostrare la semplicità di un attacco spam su larga scala nella rete".

Un mese dopo, in quello che viene chiamato "flood attack", 80.000 piccole transazioni sono state simultaneamente inviate sulla rete Bitcoin, creando una coda massiccia che è stata eliminata solo dagli sforzi di F2Pool, una delle più vaste mining pool dell'epoca, che ha dedicato i propri sforzi allo smaltimento delle transazioni spam e alla loro relativa eliminazione.

Nell'anno successivo, secondo l'analisi di LaurentMT, creatore dello strumento di analisi Bitcoin OXT, sono state inviate migliaia o addirittura milioni di transazioni spam (per lo più piccole e inutili), intasando il backlog di Bitcoin UTXO. Tali transazioni però sono state per la maggior parte ignorate dai principali pool di data mining.

All'improvviso, nella seconda metà del 2016, le principali mining pool hanno iniziato ad accettare queste transazioni spam in blocchi, riducendone il volume proprio mentre il dibattito sulla dimensione dei blocchi stava tornando in auge. Si è sempre pensato che le grandi mining pool si fossero schierate con i "big-blockers" contro i piccoli miners.

La rete Bitcoin ha smaltito questi blocchi arretrati, mentre i fan dei big block hanno spostato la loro attenzione su Bitcoin Cash, un progetto che Jihan Wu (il fondatore di Bitmain) appoggia pienamente. A breve Bitcoin Cash eseguirà un ulteriore fork per aumentare la dimensione dei blocchi.

Dal momento che la sicurezza di una blockchain è direttamente collegata alla potenza computazione disponibile, sorge una possibile minaccia qual'ora un malintenzionato ottenga il controllo della maggior parte della potenza di hash sulla rete. Ciò consentirebbe all'aggressore di far “saltare” il concetto di rete decentralizzata. Questo perchè accade che almeno il 51% del network è sotto il controllo del medesimo ente. L'aggressore dunque, potrà propagare sulla blockchain blocchi falsi, contenenti operazioni fraudolente. Tali blocchi, essendo riscontrati dalla maggioranza della rete per via del controllo della potenza di hashing, vengono dunque validati, causando perdita di fondi e diversi danni, fra cui il double spending.

La doppia spesa, o "double-spending" è un metodo per "ingannare" una criptovaluta. Può consentire ai malintenzionati spendere più volte la stessa moneta. Detenendo il controllo della rete infatti, l'attaccante può creare e convalidare transazioni fraudolente, spendendo più volte gli stessi fondi.

Ottenere il controllo dell'hashpower però, non consentirebbe al malintenzionato di creare nuove monete, accedere a indirizzi, il che limita in parte i danni che potrebbe causare. La principale conseguenza di un attacco del genere potrebbe essere la perdita di fiducia nella rete e un successivo crollo morale e finanziario della criptovaluta.

Questo tipo di attacco è comunque molto costoso da mettere in pratica e, di conseguenza, solo le monete relativamente piccole ne sono ipoteticamente coinvolte. I principali protagonisti, come ad esempio Bitcoin, hanno poco da temere da un attacco del 51% a causa del fatto che chiunque avesse la possibilità di metterlo in pratica, sarebbe sicuramente più intelligente nello sfruttare quella potenza per minare Bitcoin. Contando poi sul fatto che effettuare un attacco significherebbe far crollare il prezzo del Bitcoin, che non aiuterebbe nessuno.

Potete approfondire meglio l'attacco del 51% nel nostro articolo: CLICCA QUI.

Gli attacchi delineati finora riguardano principalmente il "double-spending" o il collasso del servizio di rete. Gli attacchi costano molto e vengono rapidamente risolti dalle funzionalità di "autorepair" delle varie reti, un po' come quelle annunciate di recente sul futuro Casper. Come con qualsiasi sistema o rete di computer, il più grande problema di sicurezza è l'errore umano.

Le maggiori perdite di fondi viste finora, per quanto riguarda le criptovalute, sono il risultato di bug nel software della criptovaluta stessa. Gli errori crittografici nella sicurezza lasciano falle che possono essere scoperte e sfruttate dagli hacker per rovinare interi progetti.

La tecnologia blockchain è robusta e promettente, e anche se sembrano esserci diverse tipologie di attacchi, sono davvero pochi quelli riusciti che sono passati alla storia. Ciò non ha tuttavia impedito il furto di enormi quantità di denaro.

Mentre la sicurezza della maggior parte delle criptovalute rimane intatta, quella dei wallet, degli exchange e degli account di servizi di terze parti rimane davvero pessima. Milioni di dollari in Bitcoin e altre criptovalute sono stati rubati da conti compromessi nel corso degli anni.

Mentre gli attacchi delineati in questo articolo sono per lo più teorici e vengono difesi attivamente, il "buco clamoroso" nella sicurezza di Bitcoin e di qualsiasi altra criptovaluta è il fatto che gli utenti non sono bravi a prestare attenzione e ad essere vigili. Riutilizzare le password, cadere vittima del phishing o utilizzare exchange pessimi, continuano ad essere gli errori più pericolosi quando si tratta della salute dell'economia nel mondo delle criptovalute.

Tuttavia, in futuro, potrebbero esserci alcuni attacchi alle attuali blockchain. Questi potrebbero venire da enormi enti come i governi o le corporazioni che hanno il compito di controllare questi promettenti nuovi mezzi, legiferando ovunque.

La cosa più importante però, sarà fare un enorme passo avanti nella facilità d'uso e nella sicurezza dei prodotti e degli strumenti che vengono offerti al pubblico. Solo in questo modo si otterrà davvero un'adozione reale su larga scala.

"This article is originally posted at Coincentral.com"

[VIA]

[sc name="firma"]

Posted from my blog with SteemPress : http://www.cryptominando.it/2018/05/10/blockchain-puo-essere-hackerata/